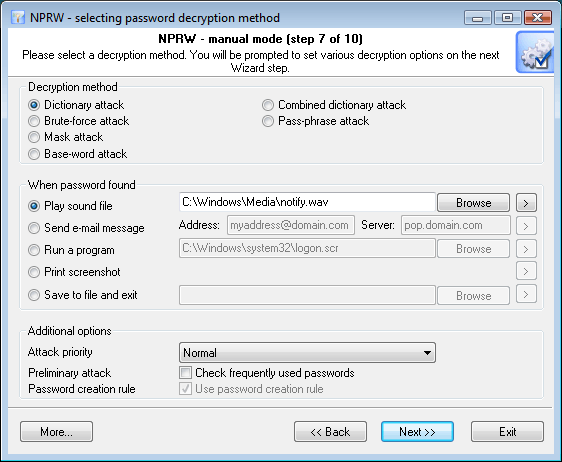

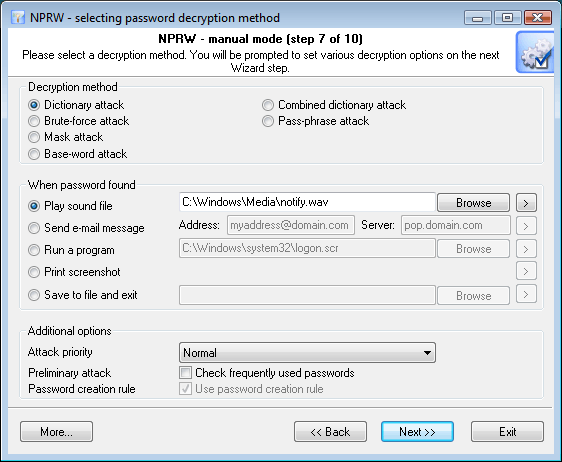

Windows CardSpace - выбор метода восстановления InfoCard PIN

Самый эффективный метод угадывания пароля или PIN, как в нашем случае, - это атака по словарю, при которой берется по очереди каждое слова из словаря и проверяется, подходит ли оно или нет. Опционально можно задавать мутацию для каждого слова. При этом, в зависимости от глубины мутации, будут проходить различные изменения. Например, добавление цифр в конец слова, удаление гласных и т.п.

Для нахождения паролей, состоящих из нескольких слов, рекомендуем использовать комбинированную атаку по словарям, которая является своего рода гибридом атак по словарю и прямым перебором; и атаку по фразе - аналог простого словарного подбора, но для составных паролей.

Если вы знаете часть пароля (PIN в нашем случае), то вам следует повнимательнее присмотреться к атаке по маске и атаке по ключевому слову. А лучше, если начать восстановлени пароля именно с них.

Атака прямым перебором - в большинстве случаев наихудший выбор, поскольку на подбор, к примеру, 8-символьного пароля, состоящего из букв латинского алфавита a-z и цифр 0-9 (всего 2 901 713 047 668 комбинаций), на современном компьютере уйдет более недели, даже если учитывать теорию вероятности. Или около полумесяца, согласно законам Мерфи.

Перед запуском атаки, рекомендуем ознакомиться с краткими рекомендациями по проведению атаки.

Decryption method (тип атаки)

В настоящее время, программа использует разные подходы для восстановления паролей инфокарт:

-

Artificial Intelligence attack - атака,

разработанная Passcape Software и основанная на методе социальной инженерии. С помощью

интеллектуальной атаки можно восстанавливать некоторые пароли из хэшей, не прибегая к

долгим вычислениям.

-

Dictionary attack. Атака по словарю - наиболее эффективный метод

восстановления, при котором программа пробует каждое слово из заданного вами словаря/словарей до тех пор, пока не

будет найден исходный пароль или не кончатся слова в списке. Это метод эффективен, потому что многие люди в качестве

пароля используют обычные слова или фразы. Кроме того, такая проверка осуществляется достаточно быстро по сравнению,

например, с атакой перебором. Дополнительные словари можно заказать для

доставке на CD.

-

Brute-force attack. Атака перебором. Если атака по словарю завершилась

неудачно, возможно, вам надо повнимательнее присмотреться к атаке перебором, при которой используются все возможные

комбинации из заданного диапазона символов. Например, для трехсимвольного диапазона малых латинских символов

подбираются все возможные комбинации: 'aaa', 'aab', 'aac'... 'zzz'. Этот тип атак самый медленный, поэтому он больше

подходит для коротких паролей. К тому же можно ошибиться с выбором оптимального диапазона символов.

-

Mask attack. Атака по маске полезна, если известна какая-нибудь информация о

пароле. Например, первые четыре символа в пароле латинские буквы, за которыми следует трехзначное число. Атака по

маске является вариацией атаки перебором, за тем лишь исключением, что некоторые символы для нахождения пароля

остаются неизменными, а меняется только определенная часть пароля. Для задания маски или правила для нахождения

пароля, используется специальный синтаксис, который подробно будет описан ниже, в соответствующем разделе.

-

Base-word attack. На первый взгляд, этот тип атаки похож на предыдущий. Она также

эффективна, если известна часть пароля или его составляющая. Но, в отличии, от предыдущей атаки, тут не нужно

задавать маску, только базовое слово или фразу, если хотите. Все остальное программа берет на себя. Атака по фразе

основана на опыте социальной инженерии и использует более 150 правил модификации исходного словосочетания для

нахождения большого количества возможных парольных комбинаций.

-

Combined dictionary attack. Комбинированная атака по

словарю специально разработана для восстановления паролей, состоящих из нескольких слов. Например,

'nothing to do' или 'ничегонескажу'.

Необходимо задать один или несколько словарей, из которых программа, следуя определенным правилам мутации, будет

составлять фразы, используемые для нахождения оригинального пароля. Правила создания фраз можно создавать и

редактировать самостоятельно.

-

Phrase attack. Атака по фразе обычно используется

для нахождения сложных паролей, состоящих из нескольких слов, используя готовые наборы словарей с фразами и

словосочетаниями.

When password found (если пароль найден)

Группа 'When password found' позволяет вам выбрать

действие, которое будет автоматически производиться после того, как пароль будет найден. Данная опция удобна, например,

для системных администраторов, если перебор паролей осуществляется на нескольких компьютерах одновременно. На выбор

предлагается пять вариантов: звуковое уведомление, уведомление по почте, запуск заданной программы, печать экрана или

сохранение результатов работы в файл с последующим закрытием программы. Важно! При выборе уведомления через посылку

почтового сообщения, необходимо проверить настройки вашего файрвола.

Additional options (дополнительные настройки)

В группа дополнительных опций можно задать:

-

Приоритет атаки. Если во время атаки вы активно используете компьютер, то

рекомендуется выставить значение приоритета в 'Below normal' или даже 'Low'.

-

Предварительная атака. Проверка часто употребляемых паролей перед каждой

атакой. Фактически, включив данную опцию, вы активизируете еще один тип атаки - предварительную атаку, состоящую из

нескольких мини атак. Она может занять

до 1 минуты и позволяет 'отловить' короткие и

часто употребляемые пароли. Например, 'qwert1'. Ее достаточно выполнить всего один раз.

|