17.04.2024

Расшифровка паролей и файлов Telegram, анализ баз данных Photo Database, Media Player и другое

Уязвимость учетных записей с биометрической аутентификацией Windows HelloКраткое описание Какие ОС затрагивает Что такое биометрия Windows Hello Что такое DPAPI Описание уязвимости Какие данные в опасности Пример Выводы Эта статья доступна также в формате PDF Краткое описаниеИспользование биометрической аутентификации Windows Hello ставит под угрозу персональные данные, защищенные при помощи DPAPI.

Какие ОС затрагиваетУязвимости подвержены все версии Windows 10 и Windows 11, все локальные учетные записи, а также учетные записи Microsoft и Azure AD, с отключенной опцией TPM.

Что такое биометрия Windows HelloВ отличие от обычной аутентификации по паролю, операционные системы Windows 10 и 11 предлагают новый, более простой и, предположительно, более безопасный способ входа в систему при помощи физических характеристик, уникальных для каждого человека. Таких как отпечатки пальцев или слепок лица.

Забыть свои биометрические данные довольно сложно, т.к. они всегда при вас. Кроме того, при биометрическом входе в систему сканирование лица или пальцев происходит быстрее, чем пользователь вводит пароль. Что такое DPAPIData Protection Application Programming Interface - является основным механизмом защиты персональных данных пользователя во всех операционных системах Windows, начиная с Win2K. DPAPI используется везде, где необходимо обеспечить сохранность и безопасность персональных данных. Таких как сетевые пароли, цифровые сертификаты и приватные ключи шифрования, токены аутентификации и т.д. Подробнее об устройстве и принципах работы DPAPI можно почитать в нашем блоге.

Описание уязвимостиВ операционных системах Windows 10 и выше DPAPI полностью совместима с биометрической аутентификацией Windows Hello. Таким образом, персональные данные, защищенные DPAPI, можно расшифровать при помощи как отпечатка пальца, так и виртуального слепка лица (если были настроены соответствующие методы аутентификации). Проблема в том, что для этого непосредственно не требуется ни сам палец, ни лицо пользователя т.к. все необходимое для расшифровки хранится непосредственно на компьютере.

Какие данные в опасностиВ опасности все данные DPAPI при соблюдении следующих условий:

- Операционная система Windows 10 или Windows 11 - Локальная учетная запись, учетная запись Microsoft или Azure AD - В учетной записи настроен вход в систему при помощи биометрии Windows Hello - Отключена опция TPM Примеры персональных данных, зашифрованных DPAPI

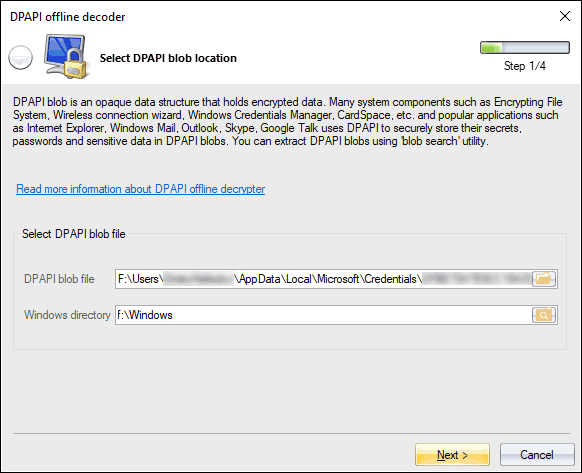

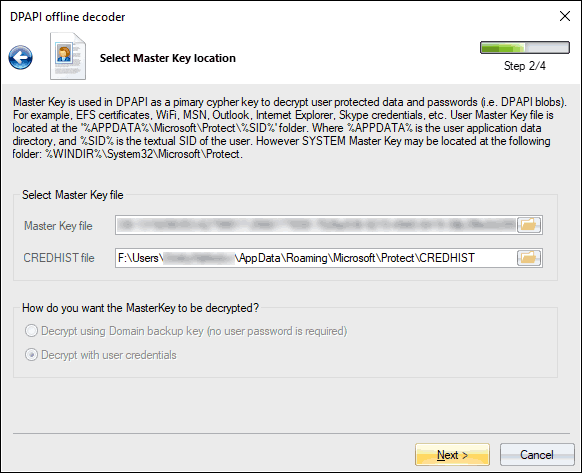

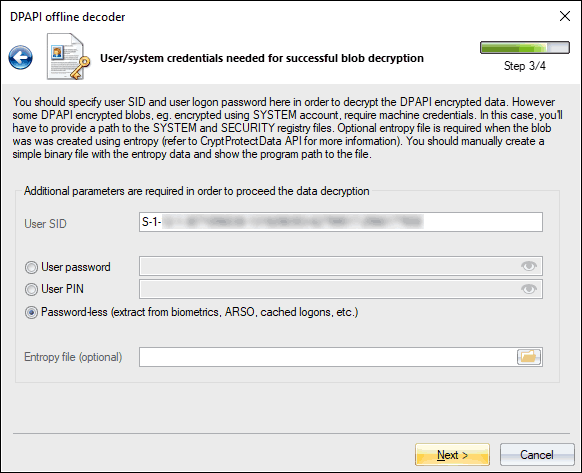

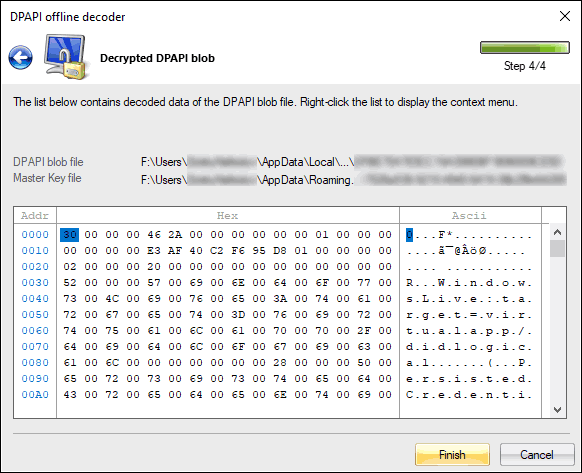

ПримерПошаговая инструкция для расшифровки DPAPI без знания пароля.

Убедитесь, что для учетной записи, данные которой необходимо расшифровать, настроен биометрический вход. Подключите диск с учетной записью в вашему ПК. Если это виртуальный диск, например от виртуальной ОС, то он должен быть доступен для записи. В противном случае, программа не сможет прочитать данные из каталога Windows Hello. Запустите программу Windows Password Recovery, в меню Utils выберите DPAPI decoder and analyzer -> Decrypt DPAPI data blob Укажите путь к DPAPI блобу и каталогу Windows.  В следующем диалоге укажите путь к мастер ключу пользователя.  Теперь выберите тип расшифровки 'без пароля' и нажмите Next чтобы расшифровать DPAPI блоб.   ВыводыНесмотря на все заверения Microsoft о безопасности биометрической аутентификации Windows Hello, мы видим, что это, мягко выражаясь, не совсем так.

Если у вас настроен биометрический вход в систему и отключена защита TPM, будьте предельно осторожны. Все ваши персональные данные в потенциальной опасности! Для их защиты мы рекомендуем одно из следующих: настроить шифрование диска, включить защиту TPM (если ваше оборудование ее поддерживает) или отказаться от биометрии.

Документ доступен для свободного распространения |